Настройка Vpn Windows Server 2008 R2

- Виртуальные персональные сети (vpn), основанные главным образом на Интернете, в качестве.

- Настройка VPN-сервера и Traffic Inspector на Windows 2008 R2.

- Сети VPN могут быть использованы в любое время потребитель имеет Подключение к Интернету, Однако они требуют от вас, чтобы показать свою внутреннюю инфраструктуру сообщества для аутентификации запросов из Интернета. В диспетчере сервера, правильный щелчок на ролях, после чего добавления ролей. Нажмите кнопку Далее, чтобы начать. Выберите сетевой политики и Услуги доступа после чего нажмите кнопку Далее. Клиентская Настройка на Windows, S. Перейти к сети и совместное использование центра и выберите организовать соединение или сообщество затем выберите Подключение к рабочему месту выбора. Выберите Использовать Мой выбор подключения к Интернету.

- Настройка Openvpn На Windows Server 2008 R2

- Настройка Vpn Windows Server 2008 R20

- Настройка Vpn Windows Server 2008 R2d2

В акцесс листах разрешаем. В правилах NAT следующие правила. Соответственно PPTP_VPN_Server это и есть наш сервак, который будет развернут на виртуалке на винде. Теперь переходим непосредственно к настройке самого сервера. Для начала необходимо установить роль сервера «Службы политики сети и доступа» Для этого открываем диспетчер сервера и нажимаем на ссылку «Добавить роль»: Выбираем роль «Службы политики сети и доступа» и нажимаем далее: Выбираем «Службы маршрутизации и удаленного доступа» и нажимаем далее. Ms sql 2000/2005/2008/2012/2014 (5). Ms tmg 2010 (isa 2010) (7). Ms windows 10 (17). Ms windows 2003 (29). Ms windows 2008 (55). Ms windows 2012 (9).

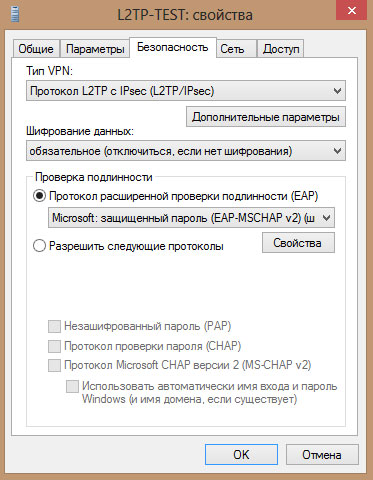

В этой заметке будет рассмотрен пример настройки VPN-сервиса на базе Windows Server 2012 R2 с ролью Remote Access. Для повышения доступности VPN-сервиса в рассматриваемой далее конфигурации будет использоваться два виртуальных сервера (на базе Hyper-V) объединённых в NLB-кластер. Для повышения гибкости правил предоставления доступа к разным ресурсам локальной сети для VPN-клиентов на стороне VPN-серверов будет выполнена привязка схемы аутентификации к расположенным в локальной сети RADIUS серверам (на базе Network Policy Server). Для повышения безопасности VPN-соединений в качестве основного протокола будет использоваться L2TP/ Ipsec с использованием цифровых сертификатов.

Двухфакторная аутентификация будет основана на проверке сертификата и доменной учетной записи пользователя Среда исполнения В рассматриваемом примере будет создан Windows NLB кластер из двух виртуальных серверов одинаковой конфигурации на базе Hyper-V из Windows Server 2012 R2 Datacenter EN. На виртуальных серверах устанавливается Windows Server 2012 R2 Standard EN. Каждый из виртуальных серверов будет иметь по два сетевых интерфейса, настройка которых будет рассмотрена далее.

Серверам присвоены имена – KOM-AD01-VPN01 и KOM-AD01-VPN02. Создаваемый в процессе описания NLB-кластер будет использовать имя KOM-AD01-VPNCL. В качестве поставщика аутентификации будут использоваться два отдельных сервера внутри локальной сети с заранее установленной и настроенной ролью Network Policy and Access Services ( RADIUS) с именами KOM-AD01-NPS01 и KOM-AD01-NPS02. Аутентификация для протокола L2TP/IPsec с использованием сертификатов потребует наличия Доменного или Автономного Центра сертификации (ЦС) для создания цифровых сертификатов для VPN-клиентов. В рассматриваемой конфигурации а качестве Автономного ЦС будет использоваться отдельный сервер внутри локальной сети с именем KOM-AD01-CA01 Упрощённая схема взаимодействия компонент конфигурации будет выглядеть следующим образом: Данная конфигурация построена по принципу избыточности основных функциональных компонент. Если потребности в наличии такой избыточности нет, то описанную ниже конфигурацию вполне можно реализовать в рамках одного виртуального сервера, совместив соответствующие серверные роли на нём.

Так как планируемая конфигурация получается многокомпонентной, то во избежание лишних сложностей, мы не будем пытаться настроить весь функционал сразу. Вместо этого мы сначала настроим базовый функционал PPTP VPN и протестируем его. Если на этом этапе проблем выявлено не будет, следующим этапом приступим к связке сервера VPN c RADIUS, и снова проверим результат. В случае успешной проверки авторизации через RADIUS перейдём к настройке VPN-сервера и VPN-клиентов для поддержки протокола L2TP/IPsec.

Снова проверим результат, и в случае успеха перейдём к окончательному этапу – созданию второго VPN-сервера аналогичной конфигурации и построению NLB-кластера из двух VPN-серверов. Таким образом, план развёртывания конфигурации будет следующим: 1. Настройка первого VPN-сервера (KOM-AD01-VPN01) 1. Настройка виртуальной машины 1. Установка роли Remote Access 1. Настройка службы Routing and Remote Access 1.

Настройка правил Windows Firewall 2. Проверка подключения по протоколу PPTP 3.

Создание доменных групп доступа 4. Работа с серверами NPS/RADIUS 4. Создание основной сетевой политики на сервере NPS 4. Создание дополнительной сетевой политики NPS для PPTP-подключений 4. Добавление информации о VPN-сервере на сервер RADIUS 5.

Привязка VPN-сервера к серверам RADIUS 6. Проверка подключения по протоколу PPTP с использованием RADIUS 7.

Работа с сертификатами 7. Установка корневого сертификата ЦС на VPN-сервере и клиенте. Создание сертификата VPN-сервера 7. Создание сертификата VPN-клиента 8.

Проверка подключения VPN-клиента из Интернет по протоколу L2TP/IPSec 9. Настройка второго VPN-сервера (KOM-AD01-VPN02) 10. Создание NLB-кластера из двух VPN-серверов 11. Проверка работы NLB-кластера 12. Разработка инструкций для пользователей. Настройка первого VPN-сервера (KOM-AD01-VPN01) 1.1 Настройка виртуальной машины Устанавливаем на виртуальный сервер ОС Windows Server 2012 R2 Standard EN и все последние обновления Windows Update.

Виртуальный сервер имеет два сетевых контроллера. В ОС условно назовём относящиеся к этим контроллерам сетевые интерфейсы - LAN и WAN. Интерфейс LAN будет смотреть в локальную сеть (либо в DMZ) и настроен следующим образом: Шлюз по умолчанию на интерфейсе LAN не указываем. Интерфейс WAN будет направлен в Интернет. В свойствах интерфейса желательно выключить все компоненты кроме TCP/ IPv4. Шлюз по умолчанию задан.

Чтобы при такой конфигурации сетевых интерфейсов сервер был доступен из локальной сети, создадим в системе постоянный маршрут в локальную сеть через интерфейс LAN: route -p ADD 10.0.0.0 MASK 255.0.0.0 10.160.20.1 route PRINT 1.2. Установка роли Remote Access Открываем оснастку Server Manager, выбираем область настроек Local Server, в верхнем меню выбираем Manage Add Roles and Features. В мастере добавления ролей выбираем тип установки на основе ролей - Role-based or feature-based installation Далее выбираем сервер из пула серверов На шаге выбора ролей включаем роль Remote Access Шаг Features пропускаем без внесения изменений. На шаге выбора служб включаемой роли выберем службу DirectAccess and VPN ( RAS) При этом откроется окно добавления дополнительных компонент связанных с выбранной службой.

Согласимся с их установкой нажав Add Features Роль Web Server Role ( IIS) будет при этом добавлена в мастер добавления ролей. Соответствующий появившийся шаг мастера Web Server Role ( IIS) и зависимые опции Role Services пропускаем с предложенными по умолчанию настройками и запускаем процесс установки, по окончании которого будет доступна ссылка на мастер первоначальной настройки служб Remote Access – Open the Getting Started Wizard Можно вызвать мастер настройки RAS щёлкнув по соответствующей ссылке здесь, либо позже из оснастки Server Manager: Так как настройка DirectAccess в контексте нашей задачи не нужна, в окне мастера выбираем вариант конфигурирования только VPN – Deploy VPN only 1.3. Настройка службы Routing and Remote Access Из Панели управления открываем оснастку Administrative Tools Routing and Remote Access, выбираем в дереве навигации имя сервера и открываем контекстное меню. Выбираем пункт Configure and Enable Routing and Remote Access Откроется окно мастера Routing and Remote Access Server Setup Wizard, в котором мы выбираем пункт Custom configuration На следующем экране мастера включаем службу VPN access. На следующем экране нажимаем кнопку Finish и соглашаемся с предложением запуска службы – нажимаем кнопку Start service После этого в консоли Routing and Remote Access снова выбираем наш сервер и, открыв контекстное меню, выбираем пункт Properties В открывшемся окне свойств на закладке General убеждаемся в том, что включена маршрутизация IPv4 Router – LAN and demand-dial routing, а также активен функционал сервера удалённого доступа – IPv4 Remote access server Переключимся на закладку Security и посмотрим настройки аутентификации по умолчанию. Не будем их пока менять (вернёмся к ним позже). Есть 300 пк, каждый пк имеет на рабочем столе батничек такого рода: rasdial 'vpn' login password в сетевых подключениях есть подключение 'vpn'.

Настройка Openvpn На Windows Server 2008 R2

Pptp протокол. Конект происходит на сервер, который в данный момент работает под линуксом. Волею судеб нужно чтоб сервер был под виндой. Причем таким образом, чтоб не трогать эти 300 пк(вообще не трогать, они даже знать не должны таких изменений). Сама сеть устроена так - что эти 300пк разбиты на несколько групп, члены каждой группы видят в сети только участников их группы. Реально ли, и как организовать такую вещь под серверной windows?

Настройка Vpn Windows Server 2008 R20

Во время создания запроса в ЦС получаю ошибку шаблона: RequestId: 3 RequestId: '3' Certificate not issued (Denied) Denied by Policy Module 0x80094801, The request does not contain a certificate template extension or the CertificateTemplate request attribute. The request contains no certificate template information. 0x80094801 (- CERTSRVENOCERTTYPE) Certificate Request Processor: The request contains no certificate template information. 0x80094801 (- CERTSRVENOCERTTYPE) Denied by Policy Module 0x80094801, The request does not contain a certificate template extension or the CertificateTemplate request attribute. А почему вы используете недоменный ЦС? А что именно менять в скрипте?

Попытался в GUI сделать запрос, где можно выбрать шаблон, а мне другая ошибка: шаблон не поддерживается: Certificate not issued (Denied) Denied by Policy Module 0x80094800, The request was for a certificate template that is not supported by the Active Directory Certificate Services policy: IPSECIntermediateOffline. The requested certificate template is not supported by this CA. 0x80094800 (- CERTSRVEUNSUPPORTEDCERTTYPE) Certificate Request Processor: The requested certificate template is not supported by this CA. Игра лефт фо дед 2. 0x80094800 (- CERTSRVEUNSUPPORTEDCERTTYPE) Denied by Policy Module 0x80094800, The request was for a certificate template that is not supported by the Active Directory Certificate Services policy: IPSECIntermediateOffline. Согласен с Алексеем.

Если хочется быстро получить результат какие клиенты подключались по VPN, используйте Securiry Event ID 4648 (в SCOM - событие работоспособности) и 6272 (в SCOM - событие неработоспособности) на сервере NPS (RAs). 'Помимо этого на нашем NPS сервере RADIUS в системном журнале Security будут зарегистрированы события прохождения авторизации с соответствующими кодами, например: 6278 —Network Policy Server granted full access to a user because the host met the defined health policy 6272 — Network Policy Server granted access to a user 6273 — Network Policy Server denied access to a user '. Вторая ссылка как раз-таки про XP.

Насколько я понимаю система должна иметь как минимум SP2, а ещё лучше SP3. Плюс на практике ещё встречалось такое, что у каких-то клиентов VPN-подключение работало, а у каких-то нет при прочих равных условиях но через разных Интернет-провайдеров. В итоге выяснялось что у одного провайдера весь трафик пропускается, а у другого блокируются некоторые нужные порты. Было даже такое, что у одного и того же провайдера в разных районах города сетевое оборудование было настроено по разному и поэтому в одном месте трафик ходил без проблем, а в другом ни в какую. В таких случаях можно взять и попробовать с проблемного клиента подключиться к какому-нибудь публичному L2TP/IPsec серверу и если проблема подключения будет на лицо, то решать вопрос уже с провайдером.

Других вариантов тут нет.

Настройка VPN на сервере Windows 2008 Механизм создания виртуальных защищенных сетей в наши дни повсеместно используют для реализации широкого спектра корпоративных задач. Имея в своем распоряжении Windows 2008 server или 2008 R2, можно настроить VPN соединение и создать защищенный канал обмена данными между любым количеством рабочих станций, серверов и мобильных устройств.

При этом, технология Virtual Private Network подразумевает создание канала в формате устройство — сеть, устройство — устройство или сеть — сеть, такое соединение позволяет в полной мере реализовать функцию удаленного доступа для сотрудников, подключая корпоративную сеть к интернету. Чаще всего для этих целей используют операционные системы от компании Microsoft. Такое специализированное ПО, как Windows 2003, 2008 или 2012 предоставляет системному администратору компании широкие возможности для конфигурирования и настройки функционала сервера.

Джокер 2004. Aug 14, 2011 - Фильм Джокер, смотреть онлайн в хорошем качестве. Производство Украина. В ролях снимались: Олег Гущин, Лев Прыгунов, Сергей. Страна: Украина Жанр: боевик Год выпуска: 2004 Режиссер: Константин Шамин В ролях: Олег Гущин, Лев Прыгунов, Сергей Романюк,. Jul 2, 2017 - Джокер (2004) - информация о фильме - российские фильмы и сериалы - Кино-Театр.РУ. Фильм Джокер (2004) - смотреть онлайн - российские фильмы - Кино-Театр.РУ.

При помощи консоли управления специалист может указать список пользователей и устройств, которым будет разрешен доступ к защищенном локальном каналу. При этом система Windows 2008 server позволяет максимально детально настроить права каждого сотрудника в сети VPN, ограничив доступ к определенным папкам, файловым архивам с или сервисам. В итоге, используя технологию Virtual Private Network для оборудования на базе ОС от компании Microsoft, можно существенно оптимизировать процесс хранения, обработки и обмена корпоративными данными, при этом сохранив высокий уровень безопасности, и полностью исключив возможность хищения ценной информации. Преимущества использования VPN при создании локальных сетей на базе серверов Windows 2008 В области решения корпоративных задач технологию создания частных виртуальный сетей активно используют для реализации удобной системы удаленного доступа. Деятельность компании может подразумевать частые командировки специалистов.

В этом случае сотрудник получает всю необходимую информацию через всемирную сеть Интернет, но использование для этих целей электронной почты или облачных сервисов не всегда целесообразно. Рациональным решением является создание особого соединения — виртуальной сети, которая бы объединяла все рабочие станции, серверное оборудование компании и была бы подключена к интернету.

Настройка Vpn Windows Server 2008 R2d2

Такая система позволить пользователю оставаться частью общей корпоративной структуры в в любой точке планеты, в формате 24/7. Но подключись удаленно к частной виртуальной сети, пользователь может использовать незащищенное общественное соединение, например, Wi-Fi в аэропорту или кафе. И именно настройка Windows 2008 server позволит установить уровень доверия к подобным видам подключений, сохранив максимальную безопасность канала VPN. Современные разработчики ПО для реализации технологии Virtual Private Network позаботились о гибкой системе конфигурации, позволяющей администрировать работу виртуальной сети на любом этапе, а также надежно шифровать трафик.